Décrypter un compte Yahoo

PASS ACCESS intègre la toute dernière technologie pour décoder un mot de passe Yahoo! Rapide et efficace, cette application certifiée ISO9001 et ISO27001 de décryptage ne comporte aucune limite d'utilisation et peut récupérer le code d'accès d'un compte Yahoo!, même s'il semble impossible à deviner !

PASS ACCESS vous permet de récupérer le mot de passe d'un compte Yahoo! en quelques minutes seulement grâce à des algorithmes d'intelligence artificielle avancés prenant en charge les méthodes de chiffrement SHA-256, PBKDF2 et AES-CBC.

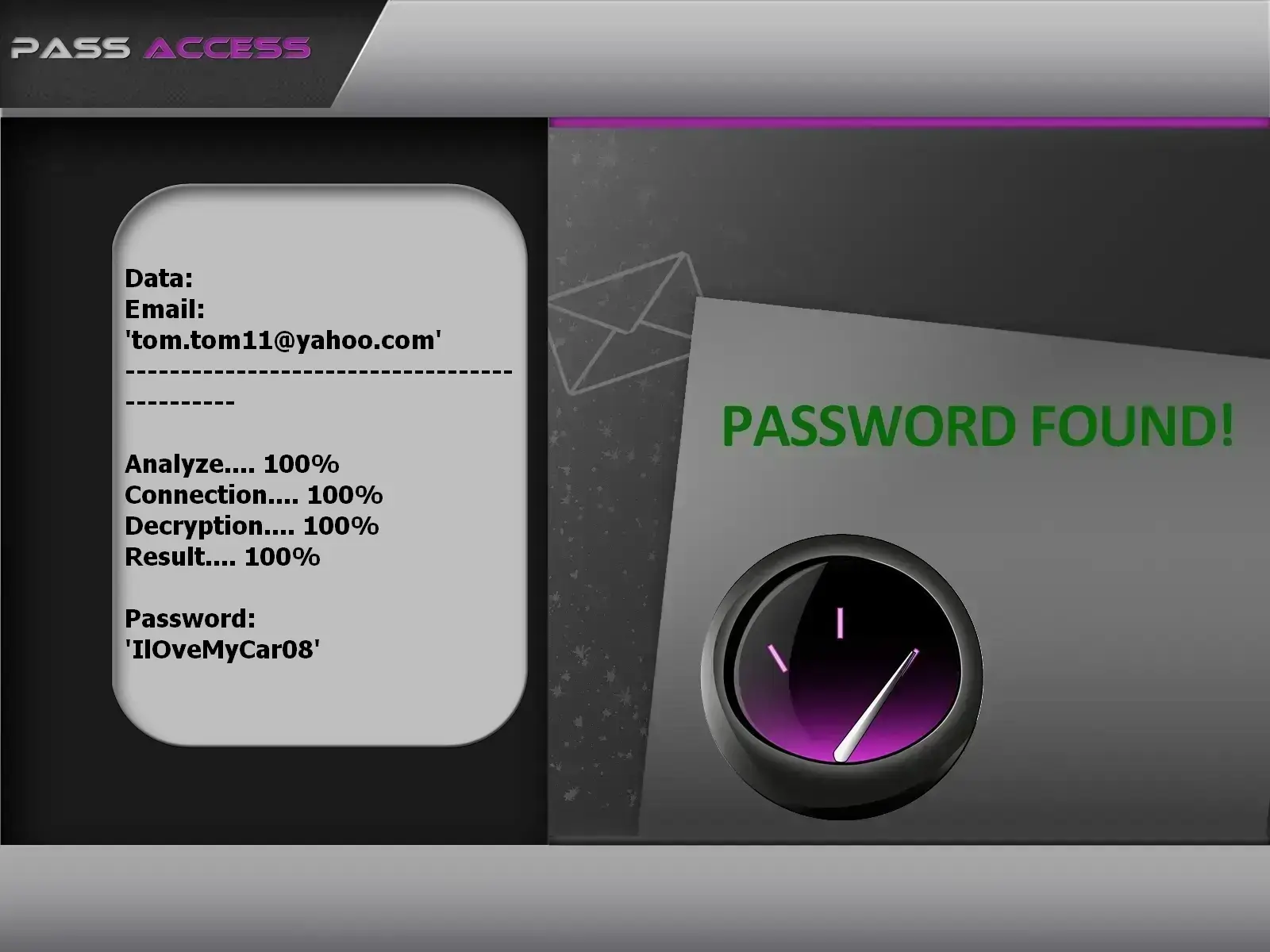

Cette image montre PASS ACCESS en cours d'extraction du mot de passe d'un compte Yahoo!.

Guide pas à pas : Comment récupérer votre mot de passe Yahoo

L'interface utilisateur de PASS ACCESS a été simplifiée pour faciliter son utilisation. Suivez ces étapes détaillées pour récupérer votre compte Yahoo :

Téléchargez et installez

Cliquez sur "Télécharger" pour obtenir PASS ACCESS sur votre téléphone, ordinateur ou tablette

Lancez l'application

Ouvrez PASS ACCESS depuis votre appareil

Saisissez l'email

Entrez l'adresse email Yahoo complète

Lancez le décryptage

Cliquez sur "Démarrer la récupération"

Fonctionnement technique : PASS ACCESS utilise une technologie de pointe pour décrypter les mots de passe Yahoo par plusieurs méthodes sophistiquées. L'algorithme cryptographique avancé emploie une approche multicouche combinant l'analyse cryptographique, l'exploration de base de données (Protected Database Storage) et la reconnaissance de motifs.

Formats pris en charge : SHA-256, PBKDF2, AES en mode CBC, bcrypt, scrypt

"Nos experts ont validé la performance de l'application dans des scénarios exigeants l'accès rapide à un compte protégé par un mot de passe. Cet outil puissant, conçu avec une exigence absolue, redéfinit la garantie d'un contrôle total."

SafiCert, Excellence en Tests et Qualité LogicielleNe perdez plus une seconde

Une question, un doute ? Écrivez-nous ! Ou profitez simplement de notre période d'essai avec la garantie 30 jours remboursés. Si notre application ne vous apporte pas entière satisfaction, nous vous remboursons sans condition. Notre confiance en son efficacité est totale. Accédez à un compte Yahoo! MAINTENANT !!!

Télécharger PASS ACCESSIls nous ont fait confiance...

Sithara Ieng, Informaticien, InforSAV

Maître Lisette Verkuil, Avocate, Verkuil Advocatuur

Nathalie Nougaret, Agent Immobilier, Marianne Immobilier

Dr. Samuel Mathey, Professeur, FAFEDE

@vincenthofficiel, Influenceur

Questions fréquentes

PASS ACCESS permet de retrouver le mot de passe d'un compte Yahoo. Il affiche en clair les identifiants.

Oui, PASS ACCESS récupère tous les comptes Yahoo.

Dès son lancement, PASS ACCESS analyse les données et affiche les identifiants Yahoo.

Aucune information n'est transférée en ligne.

Non. PASS ACCESS ne demande ni inscription, ni validation par e-mail, ni saisie de données personnelles. Il s'utilise immédiatement après installation.

Oui. L'outil est indépendant de la localisation géographique, quel que soit votre pays de résidence.

Oui. Nous offrons une garantie de remboursement de 30 jours. Si l'application ne fonctionne pas sur votre machine, contactez-nous pour un remboursement immédiat.

Non. L'achat est unique et définitif. Une fois acquis, PASS ACCESS vous appartient à vie, sans frais récurrents.

Immédiatement. Le lien de téléchargement est fourni dès la validation de votre paiement. Aucun délai d'attente.

Oui. L'application est analysée régulièrement, et ne contient ni publicité intrusive, ni logiciel malveillant, ni traceur.

PASS ACCESS est compatible uniquement avec Windows, Mac, Android root, iPhone root.

Oui, à condition de l'utiliser uniquement sur des comptes Yahoo dont vous êtes le titulaire ou pour lesquels vous possédez une autorisation explicite. Toute utilisation non autorisée constitue une violation de la vie privée et peut entraîner des poursuites.

Comprendre les techniques modernes de piratage des mots de passe Yahoo

Les comptes Yahoo restent des cibles privilégiées des cybercriminels en raison de leur utilisation massive et de leur connexion à divers services en ligne. Comprendre les techniques modernes de piratage est essentiel pour protéger votre compte.

1. Attaques par bourrage d'identifiants (Credential Stuffing)

Les pirates utilisent des outils automatisés pour tester des millions de combinaisons nom d'utilisateur/mot de passe obtenues à partir de violations de données antérieures. Avec la violation massive de Yahoo en 2013-2014 ayant touché 3 milliards de comptes, les identifiants fuités circulent encore sur les marchés du dark web.

2. Détournement de jetons OAuth

Les comptes Yahoo modernes utilisent des jetons OAuth pour l'authentification des applications tierces. Les pirates exploitent les vulnérabilités de ces flux d'autorisation pour voler des jetons d'accès, obtenant ainsi un accès persistant au compte sans avoir besoin du mot de passe.

3. Fixation et détournement de session

Les attaquants forcent les utilisateurs à s'authentifier avec un identifiant de session prédéterminé, puis dérivent cette session après la connexion. Cette technique est particulièrement efficace sur les réseaux WiFi publics où le trafic peut être intercepté.

Guide complet de protection de la sécurité de votre compte Yahoo

Mesures de sécurité essentielles pour votre compte Yahoo

Protéger votre compte Yahoo nécessite plusieurs couches de sécurité. Suivez ces stratégies complètes de protection pour sauvegarder vos informations personnelles, vos e-mails et votre identité numérique contre les menaces cybernétiques sophistiquées.

Étape 1 : Activer l'authentification à deux facteurs (2FA)

L'authentification à deux facteurs constitue votre meilleure défense contre les accès non autorisés. Même si les pirates obtiennent votre mot de passe, ils ne pourront pas accéder à votre compte sans le second facteur de vérification.

Étape 2 : Créer un mot de passe fort et unique

Votre mot de passe est la première ligne de défense. Suivez ces bonnes pratiques modernes en matière de mot de passe :

- Longueur : Minimum 16 caractères (20+ recommandés pour les comptes critiques)

- Complexité : Mélangez majuscules, minuscules, chiffres et caractères spéciaux (!@#$%^&*)

- Unicité : Ne réutilisez jamais les mots de passe entre plusieurs comptes

- Imprévisibilité : Évitez les informations personnelles (noms, dates d'anniversaire, adresses)

Étape 3 : Reconnaître et éviter les attaques de hameçonnage

Le hameçonnage reste la méthode n°1 utilisée par les pirates pour voler les identifiants Yahoo. Apprenez à identifier les tentatives de hameçonnage sophistiquées :

- Adresse de l'expéditeur suspecte : Vérifiez l'adresse e-mail complète, pas seulement le nom affiché

- Langage urgent : « Votre compte sera fermé dans 24 heures ! »

- Salutations génériques : « Cher utilisateur » au lieu de votre nom réel

- Liens suspects : Survolez les liens (ne cliquez pas) pour voir la destination réelle

⚠️ AVERTISSEMENT JURIDIQUE IMPORTANT

Les techniques décrites ci-dessus sont à usage éducatif et de récupération légitime de compte uniquement. Le piratage de compte Yahoo est illégal selon les lois mondiales contre la fraude informatique.

UTILISEZ PASS ACCESS UNIQUEMENT SUR :

- Les comptes que vous possédez personnellement

- Les comptes pour lesquels vous disposez d'une autorisation écrite explicite

- Des fins pédagogiques pour comprendre les vulnérabilités de sécurité

Prêt à récupérer votre compte Yahoo ?

Téléchargez PASS ACCESS maintenant et retrouvez l'accès à votre compte en quelques minutes !

Télécharger maintenant

Yair Wahal, Directeur Marketing, Zingali Acustics